Как остаться в сети незамеченным. Когда использовать невидимый интернет. Когда использовать невидимый Интернет

Феномен Невидимого Интернета и принципы работы с ним детально

описаны в лучшей, на наш взгляд, книге Криса Шермана и Гэри Прайса

«Невидимый Интернет» (

Chris

Sherman

&

Gary

Price

«

The

Invisible

Web

».)

«Видимый» Интернет – это та часть ресурсов, содержимое которой

может быть обнаружено с помощью поисковых машин. К

Невидимому Интернету относятся ресурсы, которые существуют в

Глобальной Сети, и к которым можно получить доступ, если знать,

где эти ресурсы находятся. Однако с помощью поисковых машин найти

содержимое ресурсов Невидимого Интернета нельзя.

По мнению разных авторов к Видимому Интернету относится порядка

20-30% содержимого Сети. Самые смелые источники называют цифру не

более 50%. Таким образом, можно утверждать, что Невидимый Интернет

– это основная часть ресурсов, доступных онлайн.

Хорошо не делать этого и держать его отдельно. У вашей функции нет названия. Браун говорит, что видит много людей, работающих как «студент». Есть также много других людей, которые ищут работу с неправильными именами в качестве названия. Даже если вы безработный, будьте честны в названии. Немного странно обращаться к людям, которых вы не знаете. Но если вы думаете об этом, это незнакомец, с которым вы делитесь хотя бы одной группой.

Не персонализируйте свои входные запросы. Возьмите несколько минут и напишите что-то персонализированное. Это помогает сообщению быть открытым и не классифицироваться как спам-сообщение. Кроме того, никогда не лгите, если вы не знаете человека. Ложь - это гарантированный способ подключения к вам. Люди жалеют, что я не персонализировал свое сообщение, потому что мой телефон меня не покидает, - говорит Браун. Лучше всего использовать компьютер.

Причины существования Невидимого Интернета

Невидимый Интернет существует в силу целого ряда причин, среди

которых – причины как технического, так и организационного

характера.

Некоторые ресурсы могут быть индексированы поисковыми машинами с

технической точки зрения, но те попросту пока что не успели

обнаружить содержимое страницы. Некоторые виды контента не

индексируются поисковыми машинами потому, что «пауки» сознательно

настроены так, чтобы игнорировать те или инее ресурсы.

К другим ресурсам доступ ограничили владельцы страниц.

Некоторые страницы имеют такой формат, который пока не

поддерживается поисковыми машинами.

Тем не менее, телефон является фактором увеличения грамматических ошибок. Попробуйте найти вариант как можно ближе к вашему имени или фамилии и избегать псевдонимов. Завершение сводки - важная вещь, если вы хотите найти ее в поиске. Резюме - самая важная часть, - говорит Браун. «Ключевые слова помогут вам найти быстрый поиск работы в соответствии с заданием, которое вы хотите, и получить его».

Вы не невидимы, когда смотрите на профили других. «Если вы ищете работу и просматриваете профили других кандидатов 59 раз в неделю, вы должны стать невидимыми», - говорит Браун. Любой пользователь может увидеть, кто недавно просмотрел свой профиль, но если вы имеете дело с настройками, информация будет публичной.

Вот что говорят о Невидимом Интернете и причинах его

существования Крис Шерман и Гэри Прайс:

«Парадокс невидимого Интернета в том, что легко понять, почему

он существует, но трудно точно его определить в конкретных,

специфических терминах.

Невидимый Интернет трудно точно определить и классифицировать

по нескольким причинам.

Многие профили - это просто бесконечная страница. Например, в случае «опыта» могут появляться разделы «добровольчества», «сертификаты», «организмы». При вводе определенного навыка убедитесь, что он отображается в меню платформы. Если нет, вы, возможно, набрали это неправильно или, возможно, это не так сильно.

Браун говорит, что необходимо иметь рекомендации по вашему профилю. Но не устаревшая рекомендация, она должна исходить от кого-то с репутацией и должна говорить о конкретной квалификации. Многие рекомендации почти индиго, - говорит Браун. Убедитесь, что ваша рекомендация не относится к другому кандидату.

1. Большинство страниц невидимого Интернета могут быть проиндексированы технически, но не индексируются, потому что поисковые системы решили их не индексировать. Это очень важный момент для невидимого Интернета – что поисковики просто решили исключить из индексации страницы определенного содержания. Мы не говорим о страницах со «взрослым» содержанием или спамерских сайтах, вовсе наоборот. Большинство «невидимых» сайтов имеют высококачественный контент. Просто эти ресурсы не могут быть найдены с помощью поисковых машин общего назначения, т.к. они были заблокированы.

Не используйте инструменты расширенного поиска или вкладку «бизнес». Если вы используете вкладку расширенного поиска, вы счастливый человек, потому что вы можете найти подходящие возможности для карьерного роста. Вместо имени вашей компании или человека вы можете искать по ключевому слову, отрасли, местоположению.

Вы также можете посмотреть, какие компании имеют рабочие места. Личное пространство - это онлайн-пространство для вас и ваших друзей. Вы можете создать свой собственный профиль, завести новых друзей, общаться с мгновенными сообщениями или текстовыми сообщениями, давать им хорошие новости и отправлять поздравления с днем рождения.

Есть много причин, почему так происходит. Если поисковик изменит свою политику по отношению к страницам подобного рода, то эти страницы станут частью видимого Интернета.

2. Довольно легко классифицировать сайты как часть видимого или невидимого Интернета, если посмотреть на то, каким образом они работают. Некоторые сайты используют технологию баз данных, что действительно сложно сделать поисковой машине. Это действительно невидимый Интернет. Другие сайты, однако, используют сочетание файлов, которые содержат текст и которые содержат мультимедиа, а поэтому часть из них может быть проиндексирована, а часть – нет. Такие сайты нельзя отнести четко к видимой или к невидимой части Интернета.

В Личном пространстве вы можете определить свой личный профиль, видный другим пользователям службы, выбрать ник, чтобы связаться с ним, а также связаться с другими пользователями, с которыми вы можете общаться в онлайне мгновенно. Эта категория включает групповые сообщения и услуги вне офиса. Эта категория включает в себя юбилейные сообщения и чат личного пространства. Повестка дня доступна во всех службах личного пространства, и любые изменения, внесенные вами в повестку дня в любом разделе, видны в других местах.

В зависимости от раздела, в котором вы находитесь, в окне справа отображается конкретная информация и действия. Список полных опций, включая историю предпринятых действий, где это необходимо, также будет доступен в меню слева от экрана. После ввода пароля приложение становится доступным.

3. Некоторые сайты могут быть проиндексированы поисковыми машинами, но это не делается потому, что поисковые машины считают это непрактичным – например, по причине стоимости или потому, что данные настолько короткоживущие, что индексировать их просто бессмысленно – например, прогноз погоды, точное время прибытия конкретного самолета, совершившего посадку в аэропорту и т.п.»

При каждом доступе вы получите другой пароль, написав сообщение на оранжевом телефоне. Вы можете использовать этот пароль для одного сеанса. При выходе из приложения лучше закрыть браузер, иначе сеанс истечет, и вам понадобится новый пароль. В Личном пространстве вы найдете свою личную повестку дня в любом из услуг, которые вы используете.

Управление повесткой дня может осуществляться путем добавления, удаления или редактирования контактов. По возможности введите дату рождения, полезную информацию при использовании услуги «Юбилейные сообщения». Чтобы завершить, после внесения изменений, нажмите кнопку «Сохранить».

Мы рассмотрим каждую из основных причин существования Невидимого Интернета более подробно.

Ограничения возможностей поисковых машин.

1. Физические ограничения скорости. Поисковые машины имеют физические ограничения по скорости поиска новых страниц. Ежесекундно идет негласное соревнование: в Интернете появляются новые страницы, а поисковые машины наращивают свою мощь. Кроме добавления новых страниц, в Интернете происходят еще и исчезновение старых, а также внесение изменений в содержимое существующих, что также оттягивает на себя часть ресурсов поисковых машин. В этой постоянной гонке Интернет выигрывает у поисковых машин с большим перевесом.

Чтобы удалить один или несколько контактов из «адресной книги», установите флажок рядом с контактом или контактами, которые хотите удалить, и нажмите кнопку «удалить». С последним вы можете общаться с мгновенными сообщениями, используя раздел «Чат». При желании вы можете добавить четвертый столбец с датой рождения.

Проверьте разделитель, используемый для вставки даты рождения и его формата. Мы рекомендуем всегда указывать дату рождения, если таковая имеется. Вы можете создать личный профиль, который, если хотите, можно увидеть у других пользователей личного пространства.

2. Поиск информации – мероприятие довольно дорогостоящее. Содержание серверов, рассылка пауков по Интернету, индексация, исключение сдвоенной информации – это всё довольно дорогое удовольствие.

Понимая, что проиндексировать все документы в Интернете все равно

не удастся, а затраты надо приводить в соответствие с доходами,

владельцы поисковых машин вводят собственные ограничения в работе

своих систем. Например, ограничивают глубину проникновения паука

на сайте, общее количество страниц в индексе, пропускают старые

страницы, на которые никто никогда не ходит. Или ограничивают

частоту повторных посещений сайта пауком, в результате чего часть

страниц устаревает.

В любом случае, когда принимается решение ввести ограничение на

работу поисковой машины, это автоматически означает, что

существуют страницы, которые могли бы быть проиндексированы, но

проиндексированы не были.

Такое положение вещей имеет необычный побочный эффект: большие

сайты могут порой проигрывать небольшим.

Чтобы использовать раздел обмена мгновенными сообщениями «Чат», вы должны объявить псевдоним. После сохранения на сервере ваши контакты сохранены в безопасности, и вы можете периодически обновлять свой календарь и просматривать или редактировать свои контакты на веб-странице.

Для этого ваш мобильный телефон должен быть открытым и может занять больше времени. Служба групповых сообщений позволяет отправлять короткие сообщения группе получателей за одну операцию. Вы также можете отправлять индивидуальные сообщения каждому получателю в календаре.

3. Принцип попадания страниц в индекс при помощи пауков.

Паук попадает только на те страницы, на которые есть ссылки с

других страниц, либо которые внесены в очередь на индексирование

вручную – путем заполнения формы «Добавить страницу» (“Add URL”).

Соответственно, если на страницу никто не ссылался, и никто о ней

не сообщал поисковой системе вручную, то такая страница не будет

проиндексирована.

Кроме того, если даже паук регулярно посещает страницу, то он

делает это с определенной периодичностью. Если в промежутке

между двумя посещениями страница изменится, то это изменение

некоторое время будет неизвестно поисковой системе и ее

пользователям.

Таким образом, существуют две задержки по времени в индексировании

страниц: когда страница создана, но еще неизвестна поисковой

машине, и когда паук проиндексировал страницу, но не посетил ее

повторно

Вы можете использовать услугу как по телефону, так и в Интернете, и у вас есть история действий. После добавления контактов сохраните список, используя опцию «Сохранить». Чтобы изменить список, используйте параметр «Изменить», чтобы выбрать нужный список и нужный тип изменения: «Имя», чтобы изменить имя списка или «Добавить контакты», чтобы ввести новые контакты. Наконец, используйте параметр «Обновить», чтобы изменения можно было увидеть на веб-странице.

Если вы хотите удалить список, используйте опцию «Удалить», а затем выберите нужный список. Чтобы отправить отсканированные сообщения в списки, выберите опцию «Отправить», введите текст сообщения и выберите список адресатов. Если вы хотите отправить письменное сообщение одному контакту, которого у вас нет в календаре, вы можете выбрать опцию «на номер».

4. Необычные слова на странице, интересующей пользователя.

Страница, которая нужна пользователю, может содержать слова, иные, чем пользователь обычно вводит в поисковую строку. В результате, пользователь, не обладающий достаточно высокой квалификацией в поиске информации в Интернете, не может найти нужную страницу с помощью поисковой машины.

Вы можете легко настроить сообщения, которые хотите автоматически отправить, и события, которые будут вызывать их отправку. Кроме того, для большего контроля у вас есть опция «частный список», которая позволяет вводить до 20 контактов. Вы также можете использовать кнопку «сообщения» для создания, редактирования или удаления сообщений автоответчика. В окне справа вы также найдете кнопку «частного списка», с помощью которой вы можете активировать или деактивировать список, вы можете добавить контакты в список и просмотреть их.

Кроме того, опция «статус» может предоставить вам краткую информацию о статусе вне офиса. Кроме того, если вы хотите, вы также можете получить уведомление, написав сообщение, как только придет юбилей или другое важное событие. Значок разреза показывает, что автоматическое сообщение не отправляется в день имени. Когда вы наводите на нее курсор мыши, вы сможете увидеть день имени, связанный с вашим первым именем, текстом сообщения и временем его автоматического отправки.

5. Предпочтение поисковой машиной быстроты поиска, а не его глубины.

Выбор между «максимально быстро» и «максимально полно» существует в любой отрасли, связанной с получением и обработкой информации. Поисковая машина обычно сориентирована владельцами на наиболее быстрое получение результатов, пусть даже в ущерб полноте. Поэтому некоторые страницы, индексирование которых трудоемко, остаются за пределами базы данных, попадающей на сервер поисковой машины.

Значок колокол, рядом с апельсинами. Если значок обрезается, вы не будете уведомлены о дне имени человека, и вы хотите получать уведомление, если он не был разрезан. Значок «торт» показывает вам статус автоматической отправки вашего сообщения о дне рождения. Значок разреза указывает, что автоматические сообщения не отправляются, а неотрезанное указывает на отправку автоматических сообщений для дня рождения контакта. Перемещение по этому значку отображает текст сообщения и запланированное время отправки.

Значок колокола возле пирога. Путайте активацию уведомлений для дня рождения повторителя. Здесь вы можете определить новые сообщения, нажав кнопку «добавить сообщение», а также просматривать, изменять или удалять существующие сообщения. Другой вариант - отправить запланированное сообщение во всю адресную книгу. Таким образом, все контакты в календаре получат требуемое сообщение, запланированную дату и время.

Хотя бывают исключения из этого правила. Существуют специализированные поисковые машины, которые ищут информацию именно глубоко, а не быстро. Но они при этом «ходят» на тематические сайты. Примером такой специализированной поисковой машины может служить, по информации Гэри Прайса Law Crawler (http://lawcrawler.lp.findlaw.com/ ) или Politicalinformation . com (http://www.politicalinformation.com ).

Параметр «календарь» позволяет просматривать все события. Существует также возможность выбирать только события за определенный месяц в году для более продвинутого поиска. Вы можете общаться с любыми вашими контактами в вашем календаре, как с мгновенными сообщениями, так и с указанными псевдонимами, а также текстовыми сообщениями, если они находятся в автономном режиме. В правом окне у вас будет несколько разделов разговора, в зависимости от того, сколько у вас чат-партнеров.

Контакты, которые находятся в сети, легко узнаваемы из-за значка, отображаемого справа. Вы можете выбрать статус, который другие пользователи хотят видеть, находясь в сети, выбрав из доступных сообщений в поле «статус изменения». В любое время вы хотите определить персонализированный статус, введя опцию «личный профиль» слева. Кроме того, если вы хотите быть невидимым для других пользователей, вы можете проверить «невидимый» вариант.

6. Ориентация поисковых машин на поиск текстов в разных вариантах.

Поисковые машины исторически были сориентированы на поиск

текстов. Сначала – текстов, представленных в формате HTML, затем

стали добавляться и другие форматы – например, Word (.doc),

Adobe Acrobat (.pdf), Flash.

Однако все эти форматы все равно содержат тексты. Индексировать

изображения или, например, звуковые файлы (не названия звуковых

файлов, а именно сам звук), поисковые машины пока не научились.

Типы контента в Невидимом Интернете.

Разные типы контента по разным причинам могут стать частью невидимого Интернета.

1. Быстрое устаревание или изменение информации.

Некоторые виды информации устаревают или меняются столь

стремительно, что пауки не в состоянии ее проиндексировать

своевременно. При этом часто владельцы поисковых машин вообще не

пускают пауков на такие страницы, дабы не тратить ресурсы на

бесполезное занятие.

Примером такого контента может служить погода в реальном масштабе

времени.

2. Страница состоит преимущественно из документов в таких форматах, которые не поддерживаются поисковыми машинами.

Например, страница содержит только изображение.

3. Содержимое страницы генерируется по запросу.

Примером такой страницы может быть расчет цены автомобиля, в зависимости от комплектации и материала отделки салона. Для получения такой страницы пользователь пошагово заполняет формы на сайте, и конечный результат каждый раз формируется заново. Содержимое такой страницы не может быть проиндексировано по той простой причине, что без запроса страницы не существует, а заполнять формы паук не умеет.

4. Содержимое баз данных.

Результат из базы данных появляется тоже только после ввода определенного запроса в форму обращения к базе данных. Паук, как и в предыдущем случае, не может ни заполнить форму запроса, ни проиндексировать содержимое самой базы данных.

5. Страница не вводилась в форму добавления сайта и при этом на нее не ведут никакие ссылки.

Паук никаким образом не может узнать о существовании подобной

страницы, поэтому ее не посещает.

Такие страницы, кстати, могут представлять большой интерес для

конкурентной разведки, поскольку на практике известны случаи,

когда на них содержались эксклюзивные предложения для некоторых

клиентов.

Мы сталкивались с ситуацией, когда компания смогла вычислить

алгоритм составления адресов таких страниц конкурентном, после

чего была долгое время в курсе всех его специальных предложений –

до смены системного администратора конкурента и механизма

формирования адресов таких страниц..

В свете тотальной слежки многие пользователи посматривают в сторону решений, позволяющих скрыть свою частную жизнь от чужих глаз. Два наиболее популярных варианта - это Tor и I2P. Tor уже не раз мелькал на страницах журнала, и с его надежностью, в принципе, все понятно - сами разработчики пишут, что стопроцентной анонимности он не дарует. А вот с I2P нам сегодня придется разобраться самостоятельно - действительно ли эта штука так надежна, как считают многие?

Немного истории

В начале 2000-х годов существовало множество P2P-сетей, практическим применением которых был файлообмен. Копирастеры приходили в ярость, поскольку в распространении файлов принимали участие все сразу. Попытки же устроить «показательную порку» индивидуумам приводили лишь к колоссальным затратам времени и средств с нулевым конечным результатом. Для тех же, кто опасался оказаться в числе «попавших под раздачу», была предложена сеть Freenet, ключевой идеей которой был обмен зашифрованными блоками данных, при этом участник не имел представления о том, что это за данные, если они не были предназначены ему самому. Хотя сеть предоставляла и другие сервисы вроде полностью анонимных форумов, фактически все сводилось к скачиванию файлов.

Задачи I2P

Основные задачи I2P следующие:

- Скрывать местоположение eepsite’ов.

- Скрывать местоположение клиентов, подключающихся к eepsite’ам, в том числе и от самих сайтов.

- Сделать невозможным ограничение доступа к сайтам со стороны провайдеров и/или магистральных узлов.

Со временем весь файлообмен переместился в торренты. В результате возникла идея развития Freenet’а в направлении «невидимого интернета» - анонимной сети поверх существующего интернета. Так появился I2P. Долгое время проект был интересен лишь его создателям и некоторому числу гиков. Вскоре борьба уже стала вестись за саму информацию, поскольку, с одной стороны, интернетом стало пользоваться большинство людей, а с другой стороны, интернет оказался местом никем не контролируемого обмена информацией. Стало понятно, что так долго продолжаться не может, и поднялась новая волна интереса к подобным проектам.

WARNING

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.I2P и Тор

«Спусковым крючком», вызвавшим массовый интерес к «невидимому интернету», стало законодательное ограничение доступа к информационным ресурсам в ряде стран, а также разоблачения Сноудена о слежке за всеми. Разумеется, многим это не понравилось: действительно, с какой стати непонятно кто станет решать за взрослого дееспособного человека, какую информацию ему следует получать, а какую нет. Что касается слежки, то она вообще никому не приятна. Осознав это, обыватель бросился искать две магические кнопки «Обойти цензуру» и «Спрятаться от слежки». И такие «кнопки» он получил в виде специальных браузеров или плагинов к браузерам для сети Tor.

Технически грамотные люди же обратили внимание на сеть I2P в качестве альтернативы Tor’у. Поскольку ты, уважаемый читатель, относишься к технически грамотным людям (иначе зачем тебе «Хакер»?), то, прочитав данную статью, поймешь, какие задачи решает сеть I2P и каким образом она это делает.

Следует обратить внимание на главное отличие I2P от Tor: основной задачей Tor’а является сокрытие истинного IP-адреса клиента, обращающегося к серверу. По большому счету серверам нет дела до того, каким образом к ним подключаются клиенты, - скорее, Тоr является для них лишней головной болью из-за хулиганов, в случае же I2P, наоборот, владельцы серверов (eepsite’ов) размещают их анонимно, а клиенты вынуждены использовать I2P, если хотят обращаться к этим серверам. Таким образом, Тоr является сетью клиентов, а I2P - серверов. Конечно, есть и onion-сайты в Тоr, и выходные узлы в I2P, однако это скорей побочные технологии.

Myth busters

В Сети гуляет несколько популярных мифов о I2P, в которые многие верят. Мы же их развеем.

Миф 1: чем больше участников, тем быстрее работает сеть.

А на самом деле: каждый новый участник должен поддерживать свою базу данных в актуальном состоянии, поэтому сеть, а особенно floodfill’ы просто захлебнутся в потоке таких запросов. В результате часть узлов станет просто недоступной другим узлам.

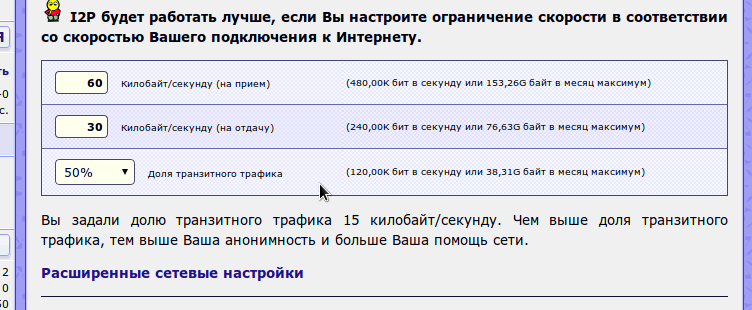

Миф 2: чем больше доля транзитного трафика, тем выше анонимность.

А на самом деле: I2P оперирует отдельными пакетами, поэтому реальные тоннели поверх обычного интернета, как, например, в VPN, не строятся. Для каждого пакета выбирается подходящий способ доставки, независимо от того, свой ли это пакет или транзитный. Провайдер же видит активность участника как обмен зашифрованными пакетами с различным адресами, выбираемыми достаточно бессистемно. В этом потоке, помимо тоннельных сообщений, присутствуют в большом количестве сообщения, передаваемые напрямую. С другой стороны, узел может видеть часть транзитного трафика, если является концом тоннеля, а не промежуточным узлом, в этом случае извне транзитный тоннель выглядит точно так же, как собственный.

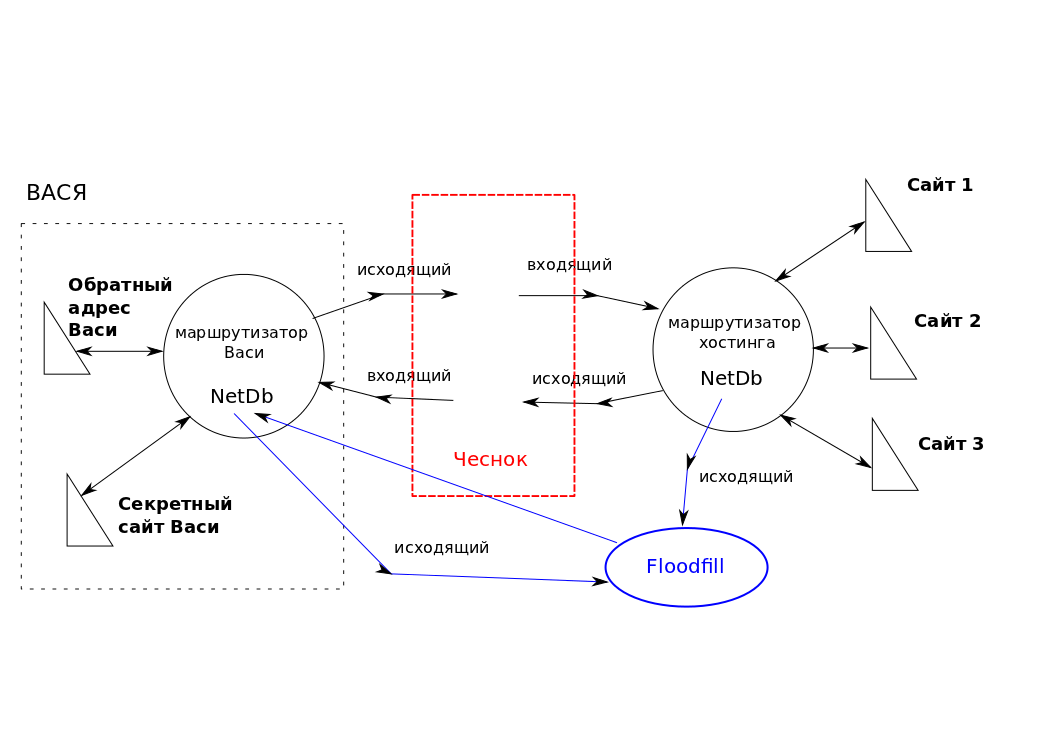

Миф 3: в Тоr’е применяется многослойное «луковое» шифрование, а в I2P более прогрессивное «чесночное», в котором сообщение состоит из нескольких «чесночин», предназначенных разным узлам, при этом узел может расшифровать только свою «чесночину», содержимое остальных ему неизвестно.

А на самом деле: изначально оно именно так и планировалось, однако из-за необходимости использования тоннелей парами «исходящий - входящий» пришлось шифровать весь «чеснок» целиком, а не каждую «чесночину» по отдельности. Действительно сообщение, явно именуемое «чесноком», состоит из «чесночин», но поскольку его структура становится видна только после расшифровки, то «чесночины» фактически вырождаются во фрагменты тоннельных сообщений.

Как должно выглядеть реальное «чесночное» шифрование, можно понять из механизма создания тоннелей: сообщение состоит из нескольких записей, из них зашифрованы все, кроме одной, предназначенной данному узлу; он перешифровывает сообщение своим ключом и отсылает дальше. Естественно, следующему узлу предназначается уже другая запись сообщения.

Таким образом, декларируемое «чесночное» шифрование применяется всего лишь в одном сообщении, используемом относительно редко, в основном же потоке данных используется обычное многослойное шифрование: промежуточные узлы шифруют сообщение каждый своим ключом, а владелец расшифровывает, применяя эти ключи последовательно.

Как участники I2P находят друг друга?

Начнем с того, что рассмотрим встроенные в I2P механизмы, которые позволяют участникам находить друг друга, и попробуем найти в них потенциальные уязвимости. Каждый узел I2P идентифицируется I2P-адресом, представляющим собой две пары открытых и закрытых ключей, генерируемых в момент создания узла случайным образом, без какой-либо корреляции с IP-адресом или местоположением. Центрального источника адресов нет, предполагается, что вероятность совпадения двух случайно сгенерированных адресов пренебрежимо мала. Одна пара ключей используется для асимметричного шифрования, а другая - для подписи. Владельцем узла является тот, у кого имеется файл с полным набором ключей длиной 660 байт. Этот файл располагается на компьютере владельца и по сети не передается. Два открытых ключа и 3-байтный сертификат (на настоящий момент всегда нулевой) образуют 387-байтный идентификатор узла, под которым узел становится известен в I2P. Поскольку полный 387-байтный идентификатор довольно неэффективен для сравнения, сортировки и передачи данных, то для обозначения узла используется 32-байтный SHA-256 хеш от идентификатора. Строковое Base32 представление этого хеша и является адресом в.b32.i2p-адресах. А что делать, если известен только хеш, а нужно знать публичные ключи, содержащиеся в идентификаторе, например для шифрования или проверки подписи? Для этого существует сетевая база данных (netDb) - не очень удачное название, правильнее было бы назвать базой данных о сети, но такова уже устоявшаяся терминология.

У каждого участника эта база своя, и одной из задач программы-клиента является поддержка базы в актуальном состоянии. Если узел с искомым хешем в локальной базе не найден, то следует о нем спросить другие узлы; если у запрашиваемого узла адрес присутствует в базе, то он пришлет в ответ информацию о нем, в противном случае вернет список трех других узлов, где, по его мнению, адрес может быть. То есть, чтобы узнать информацию об узле, нужно знать по крайней мере его хеш - возможность скачать список всех известных на данный момент узлов умышленно отсутствует. Также предусмотрен механизм «зондирования», при котором посылается запрос случайно сгенерированного хеша со специальным флагом, и тогда узел вернет список трех узлов, присутствующих в его базе, хеши которых наиболее «близки» к запрошенному, тем самым позволяя узнать о новых участниках.

Обманываем новичков

Наличие локальной базы данных позволяет участнику выходить в сеть немедленно, не обращаясь к серверам каталогов узлов, как это делается в Тоr’е (из-за этого китайское правительство в 2010 году смогло отключить его, блокировав доступ к каталогам). Однако у такой децентрализации есть один существенный недостаток: чтобы получать информацию о новых узлах, в локальной базе данных должны уже присутствовать какие-то узлы. Значит, при первом запуске их придется откуда-то загрузить. Этот процесс называется «посевом» (reseeding) и заключается в скачивании файлов с небольшого числа жестко прописанных в коде сайтов. Достаточно заблокировать доступ к этим сайтам, и новые узлы не смогут стартовать. Правда, в этом случае для первого запуска можно просто взять список узлов у кого-то другого. Гораздо хуже, если доступ будет не заблокирован, а перенаправлен на сайты с фальшивым списком узлов, - тем самым новый узел рискует попасть в изолированную от остальной сеть, и нет простого способа распознать эту ситуацию. К чести разработчиков, они понимают масштаб проблемы и работают над тем, чтобы распространять начальный список узлов в виде подписанного их ключом архива по различным каналам.

Невидимый интернет

Сеть I2P состоит из узлов двух видов: маршрутизаторы, имеющие помимо I2P-адресов обычные IP-адреса и видимые в обычном интернете, и узлы, находящиеся позади маршрутизаторов и собственных IP-адресов не имеющие, - они и образуют тот самый «невидимый интернет». Маршрутизаторы представлены в сетевой базе данных структурой RouterInfo, помимо полного идентификатора содержащей один или несколько внешних IP-адресов и доступных протоколов, а также список возможностей данного маршрутизатора, важнейшей из которых является floodfill. Floodfill-маршрутизаторы служат своего рода «досками объявлений», куда узлы публикуют информацию о себе и куда приходят запросы клиентов. Во избежание подделки данные подписываются ключом, входящим в адрес. Поскольку информация о маршрутизаторе меняется довольно редко, то соответствующие файлы сохраняются на диске и загружаются в память при старте. У нормально функционирующего I2P-клиента таких файлов должно быть порядка нескольких тысяч.

«Невидимый интернет» представлен структурами данных LeaseSet, содержащих полный идентификатор, дополнительный ключ шифрования и список тоннелей, ведущих к маршрутизатору с данным узлом. Хотя входящие тоннели имеются и у самих маршрутизаторов, они никогда не формируют LeaseSet’ы: к маршрутизаторам всегда следует обращаться, устанавливая с ними прямые соединения, тоннели же используются только для получения ответов на запросы. Поскольку продолжительность жизни одного тоннеля десять минут, то LeaseSet’ы также существуют недолгое время и поэтому на диске не сохраняются, а при рестарте перезапрашиваются по новой. Тоннели и ключ шифрования из LeaseSet’а являются единственным способом обращения к «невидимому» узлу, то есть, зная адрес, следует сначала запросить его LeaseSet у ближайшего к нему floodfill’а и потом отправить сообщение в один из тоннелей. Для получения ответа требуется сформировать собственный LeaseSet, который можно отправить вместе с сообщением или же опубликовать на ближайшем floodfill’е.

Невозможность установить, на каком маршрутизаторе располагается тот или иной LeaseSet, является краеугольным камнем технологии обеспечения анонимности в сети I2P. Соответственно, большинство атак злоумышленников направлены на решение противоположной задачи. С этой целью в I2P для передачи информации используется сильная криптография, скрывающая данные от особо любопытных провайдеров разных уровней, а удачно применяемые электронные подписи делают сеть устойчивой к атакам типа man-in-the-middle.

Перехватываем тоннели

Для обеспечения анонимности внутри I2P применяются тоннели, представляющие собой цепочки маршрутизаторов, через которые передаются сообщения. Тоннели бывают исходящие и входящие. Исходящие предназначены для сокрытия местоположения отправителя, а входящие - получателя. Потому LeaseSet’ы и представляют собой список входных узлов и идентификаторов входящих тоннелей, информация об исходящих тоннелях не публикуется. Местоположение второго конца тоннеля держится в секрете. Для получения ответов клиент посылает серверу собственный LeaseSet. Каким путем проложен тоннель и, соответственно, на каком узле находится его второй конец, известно только создателю тоннеля. Все промежуточные участники тоннеля знают лишь следующий узел, которому следует передать перешифрованное сообщение. Но это в теории - на практике же промежуточные узлы также знают, откуда пришло сообщение, потому что сообщения между узлами передаются по обычному интернету и узнать IP-адрес отправителя не составляет труда. Далее, при достаточном размере базы можно найти и RouterInfo. Таким образом, если промежуточный узел тоннеля принадлежит злоумышленнику, то он немедленно узнает и двух своих соседей, что компрометирует одно- или двухшаговые тоннели, поскольку позволяет отследить всю цепочку. Теоретически можно увеличить длину тоннелей вплоть до восьми узлов, практически же каждый дополнительный узел резко замедляет скорость работы и надежность, поскольку присутствие узла онлайн на все время существования тоннеля не гарантировано. Поэтому в настоящий момент в I2P используются трехшаговые тоннели. Таким образом, для успешной деанонимизации узла злоумышленнику следует узнать маршрут любого из тоннелей в любой момент времени - для этого достаточно, чтобы два узла одного тоннеля были доступны злоумышленнику. При нынешнем размере сети в несколько тысяч узлов такой сценарий вполне по силам крупным структурам. Если в деанонимизации серверов ранее описанный перехват reseeding’а мало поможет, поскольку серверы выбирают узлы входящих тоннелей сами, то для выявления клиентов, посещающих «неблагонадежные» ресурсы, данный метод идеален: все узлы, в том числе выходные, используемые клиентом для построения его исходящих тоннелей, будут априори принадлежать злоумышленнику. Тем самым сразу станет известно, откуда пришло сообщение, предназначенное какому-нибудь входящему тоннелю сервера.

Атака методом исключения

Для тех, кто не обладает достаточными ресурсами по захвату большого числа узлов, однако располагает временем и терпением, подойдет другой способ. Цель его - резкое сужение круга «подозреваемых» маршрутизаторов (при должном везении даже до одного), на которых может располагаться искомый узел. Возможность проведения такой атаки обусловлена P2P-природой сети I2P - большинство маршрутизаторов сети не находятся онлайн 24 часа в сутки, поскольку располагаются на компьютерах ее участников. С другой стороны, эксплуатируются особенности I2P:

- Время существования тоннеля десять минут.

- Узел не участвует в тоннеле дважды.

- Для построения тоннеля каждый раз выбирается новая последовательность узлов.

Перед началом атаки злоумышленник набирает достаточно обширную базу, предполагая, что в ней находится и маршрутизатор атакуемого узла. Далее он начинает постоянно обращаться к атакуемому узлу с запросом, предполагающим получение ответа. Это можно делать ненавязчиво, главное, чтобы запрос-ответ шли постоянно, тем самым злоумышленник определяет временные интервалы, когда атакуемый узел и, соответственно, его маршрутизатор находится онлайн. Одновременно с этим оставшиеся маршрутизаторы опрашиваются путем установления непосредственного соединения, отправки какого-нибудь запроса или создания тоннеля. Делается это массово в течение максимально короткого промежутка времени. Те маршрутизаторы, которые оказались неактивными в то время, как атакуемый узел показывает активность, выбрасываются из списка, и наоборот - выбрасываются активные, когда узел неактивен. Если же атакуемый узел активен все время, то в конце концов список будет состоять из постоянно активных маршрутизаторов. И он может оказаться достаточно большим. Вот тут на помощь злоумышленнику и приходят перечисленные выше особенности: входные маршрутизаторы тоннелей, входящих в LeaseSet атакуемого узла, заведомо не являются его маршрутизатором и могут быть немедленно исключены. LeaseSet обновляется не реже чем раз в десять минут и обычно содержит пять тоннелей. За час будут исключены 30 узлов, за сутки 720, таким образом, перебор списка в 5 тысяч узлов займет не более недели.

Определяем соседей по запаху чеснока

Для обеспечения анонимности с обеих сторон тоннели используются парами: исходящий тоннель отправителя и входящий тоннель получателя. Поскольку тоннели создаются независимо друг от друга, то выходной и входной маршрутизаторы в месте соединения тоннелей видят незашифрованные передаваемые данные. Поэтому поверх тоннельного используется дополнительный уровень шифрования - специальное «чесночное» сообщение, полностью зашифрованное и предназначенное для конечных узлов в цепочке. Проблема заключается в том, что расшифровкой таких сообщений занимается маршрутизатор узла, а не сам узел. Таким образом, ключ шифрования, присутствующий в полном идентификаторе, не используется, вместо этого в LeaseSet’е присутствует предназначенный для шифрования отдельный ключ, сгенерированный маршрутизатором, на котором располагается данный LeaseSet. При этом ключ должен быть одним и тем же для всех расположенных на маршрутизаторе узлов, даже если каждый LeaseSet использует свой собственный набор тоннелей. Иначе и нельзя, поскольку «чесночное» сообщение должно быть расшифровано до того, как станет понятно, кому предназначена та или иная «чесночина». В результате изначально здравая идея «чесночной» передачи данных обрела столь уродливую форму при передаче через пару тоннелей. Таким образом, ключ шифрования, публикуемый в LeaseSet’е, является уникальным идентификатором соответствующего маршрутизатора. Достаточно скомпрометировать любой из узлов, чтобы также скомпрометировать все остальные, в том числе и клиентские. Для проведения данной атаки злоумышленнику следует запустить один или несколько floodfill’ов, куда узлы будут публиковать свои LeaseSet’ы.

Выводы

Суммируя вышесказанное, приходим выводу: анонимность I2P в нынешнем состоянии носит лишь базовый характер, позволяя укрыться только от пассивного наблюдения, вроде сбора маркетологической информации. Безусловно, проведение данных типов атак требует серьезных ресурсов, вроде высокоскоростных серверов и специализированного софта, но если кому-то сильно понадобится, то он сможет раскрыть анонимность довольно быстро. Увеличение числа узлов в сети могло бы решить данную проблему, однако при нынешней организации сети это приведет к ее фактическому коллапсу. В то же самое время I2P прекрасно подходит для построения «неубиваемых» ресурсов, доступ к которым невозможно ограничить в принципе.